Soluzione per i modem/router TP-Link e Kraun: DNS modificati sui router

Ho aggiornato il contenuto della pagina il 9 Gennaio 2023

Nel 2014 avevo discusso del problema sicurezza e DNS cambiati su oltre 300 mila router nel mondo, aggiorno questo post a gennaio del 2023, sembra infatti che il fenomeno sia ancora presente e frequente.

Ecco alcune soluzioni al problema dei DNS modificati sui router.

Al momento la TP-LINK e di conseguenza alcuni router Kraun, ha reso disponibile firmware aggiornati per alcuni modelli ancora in produzione, per quelli non più in produzione invece ha pubblicato una soluzione molto semplice da adottare ma allo stesso tempo efficace. Per i modelli D-LINK è disponibile un soluzione senza necessità di aggiornamento del firmware per il modello più venduto in Italia il D-LINK DSL-2740R che ho pubblicato qui. Per chi non avesse un router TP-LINK o ha router ancora vulnerabili, consiglio alcune soluzioni tamponi valide per tutti i router/modem che aggiorno frequentemente nella pagina dedicata ai 300 mila DNS modificati sui router.

Rivediamo il problema rapidamente:

Alcuni router sono affetti da un gravissimo bug che consente inviando una opportuna stringa dall’esterno di poter modificare i DNS dei router e quindi il loro comportamento. Ne ho parlato nel post DNS modificati su 300 mila router anche in Italia (D-Link,Micronet,TP-Link, Kraun e altri) in modo dettagliato.

La soluzione definitiva è ovviamente nell’aggiornamento firmware dei router ma come dicevo non tutti li renderanno disponibili soprattutto per i vecchi modelli.

La TP-Link è stata la prima ad aver intrapreso una strada della trasparenza e sicurezza rendendo disponibile da alcune settimane sia firmware per alcuni modelli ancora in produzione, sia la soluzione per altri modelli non più in produzione.

La soluzione al problema dei DNS modificati sui modem/router TP-Link ancora in produzione può essere risolta scaricando la versione firmware aggiornata. Attenzione perché non tutti i modelli hanno versioni aggiornate e ad esempio per il modello TD-W8961ND vi sono tre versioni hardware disponibili ognuno con il suo firmware diverso. Solo per la versione 3 (V3), la più moderna è disponibile l’aggiornamento firmware che trovate qui.

Se volete verificare la presenza del firmware aggiornato per il vostro modello e per la versione hardware ecco l’elenco dei router fornito da TP-LINK.

I router Kraun come ad esempio il modello kr.xl, utilizzano lo stesso firmware dei TP-LINK, infatti le schermate proposte in basso sono identiche anche per i router/modem Kroun e dai test eseguiti le operazioni e i risultati sono identici.

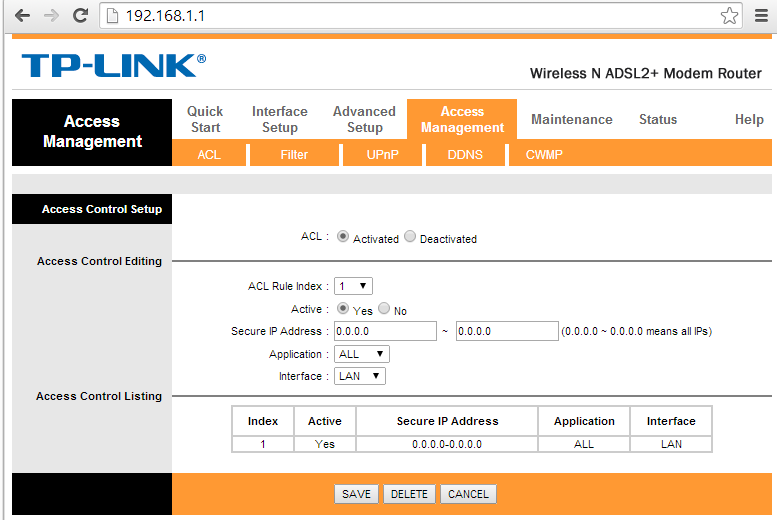

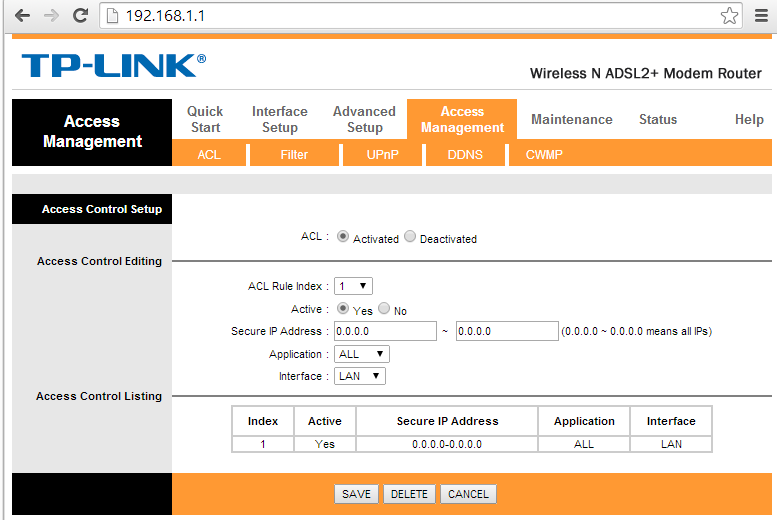

In basso le due schermate a confronto, TP-LINK e Kraun.

Quindi per i TP-LINK e per i Kraun la soluzione è descritta in basso ed è stata anche testata con l’apposito sito reso disponibile , mentre per le altre versioni hardware dove il firmware non è disponibile ecco i passi da seguire per evitare l’intrusione dall’esterno.

Iniziamo

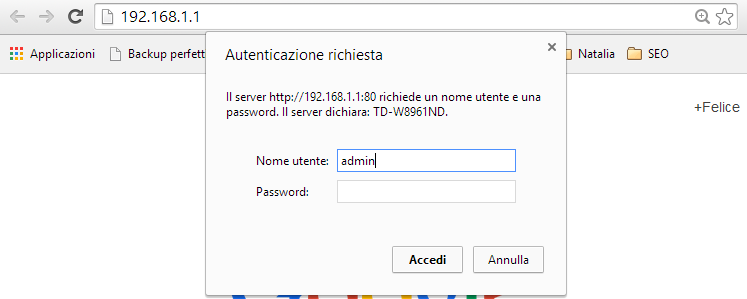

- Per prima cosa accediamo al router. Per fare questo è sufficiente aprire un browser e digitare nella barra degli indirizzi l’IP privato del router. Ad esempio 192.168.1.1

- Verrà chiesto di inserire utente e password. L’utente è admin per default, la password è quella che avete utilizzato nella prima configurazione. Se non ricordate la password avete 3 opzioni.

1) Provare con le credenziali di default che sono: Utente: admin Password: admin

2) Verificare le credenziali che su molti modelli sono riportati sotto al router nell’apposita targhetta

3) Se non la ricordate non vi resta che resettare il router, ma in questo caso contattate un tecnico, rischiate di non saperlo più configurare e di restare senza connessione.

- Una volta eseguito l’accesso, avete una schermata quella quella in basso.

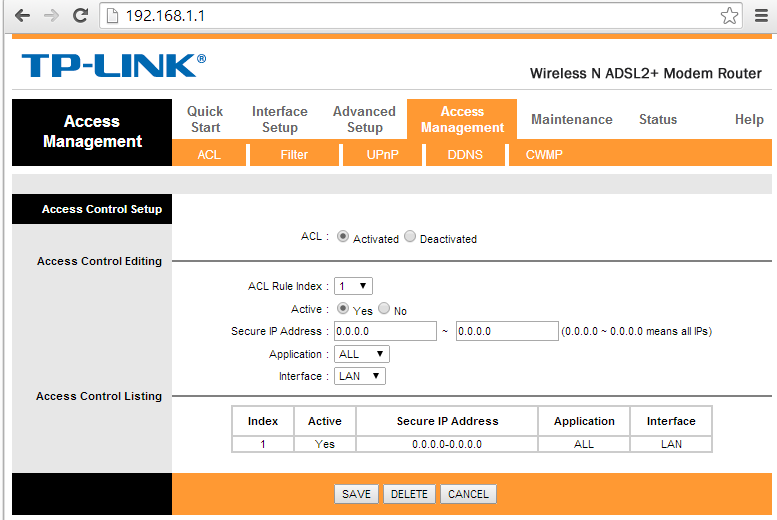

Selezionate Access Management. In questa sezione si possono gestire le Access Control List (ACL). In breve sono delle limitazioni che possiamo abilitare sul router.

Creiamo quindi una nuova regola impostando esattamente come nella figura in basso:

ACL Rule Index: Posizionato su 1

Active: impostato su Yes

Secure IP Address: Si autoimposta a 0.0.0.0 0.0.0.0

Application: ALL (vuol dire limitazione su tutte le funzioni del router)

Interface: LAN (importante mettere LAN e non WAN), in questo modo solo dalla rete interna è possibile compiere operazioni sul router. - Successivamente clicchiamo su SAVE

A questo punto avremmo terminato, nessuno può accedere al router dalla rete esterna (salvo altri bug al momento non conosciuti). Dobbiamo eseguire altre 4 attività per essere sicuri di aver eliminato ogni rischio. Questi quattro controlli ci consentono di eliminare configurazioni residue che possano invalidare la sicurezza.

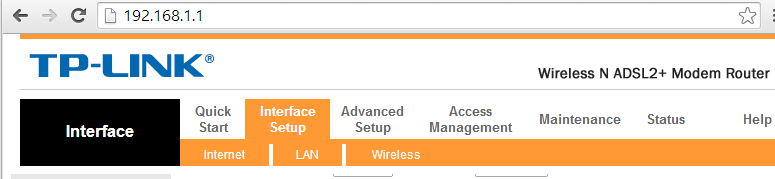

- 1) Verifichiamo che i DNS impostati sul router siano corretti, andiamo quindi in Interface Setup e poi LAN

Adesso andiamo in basso nella pagina fino ad arrivare nelle impostazioni DNS.

Qui impostiamo DNS Relay su Use Auto Discovered DNS Server Only (per gli utenti più avanzati possono usare DNS personalizzati di cui ho parlato qualche settimana fa.

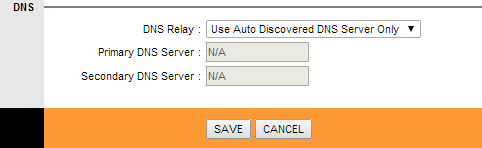

- 2) Adesso cambiamo la password d’accesso del router. Attenzione qui stiamo cambiando la password di login e non la chiave d’accesso che usiamo per collegarci in wifi. In questo modo evitiamo che qualcuno possa comunque accedere in altro modo conoscendo la password d’accesso.

- Andiamo quindi in Maintenace e poi Administration.

Scegliamo una password complessa non usiamo password semplici. Per questo leggete il post su come creare password complesse e sicure.

Ricordiamoci di fare SAVE.

- 3) Per precauzione, ma non è strettamente necessario, cambiamo anche la password d’accesso alla rete wifi. Per fare questo andiamo in: Interface Setup -> Wireless e scegliamo una password molto complessa, usate lettere e numeri, maiuscola e minuscole, creiamo una sequenza con almeno 12 caratteri.

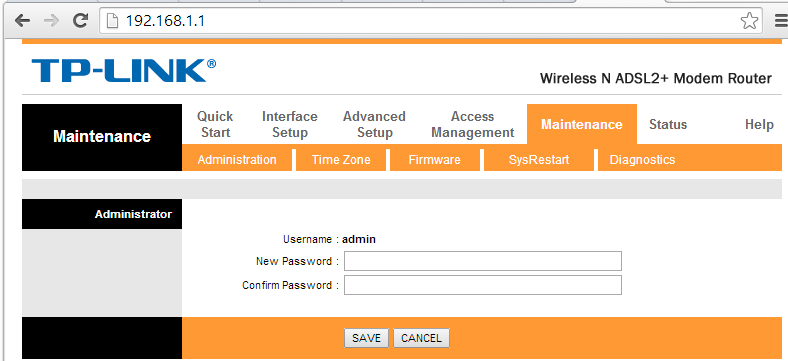

- 4) Ci siamo quasi, adesso riavviamo per sicurezza il router.

Quindi andiamo in Maintenace e poi SysRestart.

Verifichiamo che sia già impostato a Current Setting (altrimenti perdiamo tutte le configurazioni) e clicchiamo su RESTART - A questo punto attendiamo alcuni minuti per la ripartenza del router.

- 5) Importantissimo, riavviamo tutti i dispositivi collegati al router, sia PC, sia smartphone. In questo modo il router assegna loro un nuovo IP e un nuovo DNS questa volta però pulito e sicuro. Se non riavviamo i dispositivi continueranno ad usare il dns assegnato in modo sporco prima delle modifiche.

Test: Possiamo provare grazie al servizio online reso disponibile dall’ente della Repubblica Ceca responsabile della registrazione dei domini .cz, un test per la verifica del bug ROM-0, che consente l’accesso ai router da remoto.

E’ sufficiente aprire la pagine che trovate qui: http://rom-0.cz e cliccare sul tasto TEST.

La risposta sarà: Address is most likely VULNERABLE se si è vulnerabili o Address is probably not vulnerable se il router è al sicuro.

Conclusioni: La soluzione non è definitiva ma chiude un problema molto serio, purtroppo non penso che in molti si accorgeranno di aver i DNS modificati per cui il rischio sicurezza resterà alto per ancora moltissimo tempo. Consiglio l’utilizzo dell’antivirus NOD32, le cui qualità e il suo comportamento proprio su questo problema ne ho parlato in questo post.

Per chi vuole approfondire qui trovate il link alle FAQ della TP-LINK con la soluzione discussa e altri dettagli tecnici: http://www.tp-link.com/en/article/?faqid=569

In fine, un ringraziamento a Stefano Schnitzler, per aver trovato la pagina TP-LINK con la soluzione e aver combattuto in questi giorni per trovare una soluzione.

Note sulla modalità di scrittura del post

Questo articolo è stato scritto senza alcun aiuto dai sistemi di intelligenza artificiale, quali OpenAI, ChatGPT e simili.

Pingback: Modem Kraun Accesso – Login Saves

Buonasera Felice –

ho un modem TP-LINK type TD-W8151N – che da circa un mese perde la configurazione con conseguente arresto della Wi-Fi

Provato a fare collegamento diretto con cavo – ma problema persiste

Unica soluzione – al momento trovata – resettare il modem per poi riprocedere con la configurazione

Grazie in anticipo per un suo feedback

Paolo

Dipende dai parametri che trovi modificati. Prima di fare il reset verifica il DNS, il Gateway ecc… e nota se non sono quelli standard.

ho il tuo stesso problema, con tiscali come provider

hai risolto?

Grazie mille! Ho usato la tua guida per risolvere un attacco su un modem Edimax. Risolutiva!

Grazie a te.

Ciao Felice, ho un TP-LINK M7350, ma non riesco a collegarlo alla mia auto, una Tiguan appena acquistata.Faccio la ricerca anche manuale ma la macchina non trova il mifi. Potresti darmi una mano? Grazie mille.

Massimo

Ciao, troppo generico, non so come funziona il collegamento in questi casi.

Buongiorno FELICE ho un problema con il mio router wireless TP-LINK WR841N.Abitando in montagna si sa i segnali non ci sono, e una signore di fronte casa ha messo sul suo telo una specie di parabola che da il segnale internet a molte abitazioni e ditte.Tutto regolare,basta istallare sul proprio tetto un ricevitore e collegarlo ad un cavo tipo antenna al router.Il segnale ha sempre preso e andato x 2anni ma ora da 5 giorni il segnale prende al massimo come sempre ma non riesco a collegarmi ad internet con nessun dispositivo.Mi esce scritto sui cellulari CONNESSIONE INTERNET NON STABILE con l icona del WiFi con il punto esclamativo, mentre sulla TV esce scritto CONNESSIONE STABILITA ALLA RETE LOCALE MA NON A INTERNET VERIFICARE LE IMPOSTAZIONI NDS IN IMPOSTAZIONI IP O CONTATTARE ISP.Cosa devo fare?? Se faccio il reset al router bisogna impostare di nuovo il tutto x un eventuale connessione? Spero mi dia una risposta… Grazie

Penso che il dispositivo difronte casa non sia connesso a internet. Quindi il sistema wifi sembra attivo e ti connetti, ma manca il collegamento tra il wifi e la rete internet.

Ho un problema con il router che si disconnette constinuamente, ho seguito tutt le itruzioni della guida, ma quando segue la seguente istruzione non funziona più internet e nel log del router da un errore sul DNS:

ACL Rule Index: Posizionato su 1

Active: impostato su Yes

Secure IP Address: Si autoimposta a 0.0.0.0 0.0.0.0

Application: ALL (vuol dire limitazione su tutte le funzioni del router)

Interface: LAN

SAVE

A cosa può essere dovuto il problema?

Che modello è il router? Possibile che subisca un attacco parziale e si azzera solo il dns.

Ciao Felice, innanzitutto grazie per la tua guida, e stata molto utile.

Tempo fa ero stata colpita sia dal virus della polizia, sia dal dns changer, risolti poi grazie all’aiuto di tecnici e amici. Dopo quelle spiacevoli avventure abbiamo deciso di acquistare Avast Internet Security (che mi pare funzioni molto bene). Ma recentemente in una scansione della rete domestica Avast mi ha segnalato la vulnerabilità rom0 di cui hanno parlato anche altri utenti. Ho letto quello che hai scritto: che l’antivirus fa la scansione dall’interno, quindi a lui risulta sempre attaccabile; infatti facendo il test da rom-0.cz mi dice che è a posto.

L’unica cosa è che controllando meglio le impostazioni [del mio modem router kraun kr.yl 54m senza aggiornamento firmaware disponibile] vedo che non tiene le impostazioni di auto dns discover only. Tutte le volte che aggiorno la pagina l’ha cambiato a User only, con dns primario 188.166.181.133 e secondario 8.8.8.8.

Non so se sia normale.

Abuso ancora un attimo della tua gentilezza e disponibilità per chiederti se è corretto che, controllando lo status della wan, tutte le voci pvc siano impostate su bridged tranne pvc4, che è su pppoa….non sono molto ferrata in materia.

Poi per sicurezza volevo cambiare la mia password di lettere numeri e segni, in una ancora più complessa, ma non me la prende. Password invalid. Mi dice.

Grazie per l’aiuto

Strano che non prede una password complessa, usa solo letterei maiuscole e minuscole, ma rendila più lunga di 10 caratteri.

dispongo di un modem kraun kr.kw con cavo ethernet accedo al browser 192.168.1.1. ma no si riesce ad entrare per poter effettuare i parametri di alice adsl.Ho Windows 7 e credo che win7 non riconosce il modem perché non risulta nell’elenco dei dispositivi. Però navigo lo stesso con la banda larga e mi dice sempre rete sconosciuta rete pubblica.Ho pensato che il modem non è compatibile con win 7.

Tra il router e il sistema operativo non c’e’ alcun legame, per cui non è un problema i configurazione. Dipende cosa vuol dire “non riuscire ad entrare”, non si conosce la password o non compare la pagina d’accesso al router?

Grazie,

ho un vecchio modem TP-LINK TD-W8961ND, prima versione, quindi nessun aggiornamento firmware disponibile. E’ stato un calvario, impossibile la navigazione serena anche solo di wikipedia, smartphone/tablet resettati, (con tutto quello che comporta naturalmente), mentro ero alla ricerca della soluzione, mi sono imbattuto nel tuo articolo e ho compreso che i miei sospetti erano confermati. Cosi ho cercato di accedere al modem/router ma non mi faceva accedere all’indirizzo 192.168.1.1 neanche con collegamento diretto lan, solo internet. Quindi 2 + 2 fa sempre quattro. Ho resettato il modem e seguito la tua guida passo passo, purtroppo ho dovuto richiamare il mio gestore per recuperare dei parametri per accedere ad internet che non ricordavo, ma finalmete ho risolto tutti i miei problemi. Spero di non essermi dilungato troppo, ma ho pensato che un resoconto potrebbe essere utile ad altri utenti.

Ancora Grazie

Grazie a te per la precisazione, è sempre utile dare informazione agli altri lettori.

Salve, io ho un TP LINK TD-W8901G, ho iniziato ad essere reindirizzato alla pagina di download del finto flashplayer due anni fa, ma cambiando manulamente i DNS di google sul pc sembrava essere risolta la questione. Adesso mi accorgo che è stata risolta solo superficialmente perchè collegando un tablet e un windows phone al wifii il problema si è ripresentato e ho inoltre notato un rallentamento nella navigazione su pc e spesso insieme alle pagine protette, l’apertura di altre publicitarie. Ho trovato questo articolo e provato il test del rom-0 ma il test mi dice che l’adress is probably not vunerable. è possibile che non sia del tutto certo il test? è già capitata la stessa cosa a qualcuno? Secondo lei potrei provare la procedura nonostante il test mi dice che il mio router non è vulnerabile?

La prima cosa da vedere è controllare i DNS che utilizza il router. probabilmente sono DNS non attendibili e vanno modificati. Potrebbe essere stata eseguita la modifica dei DNS sul router, poi si è reso il router “sicuro”, ma i dns sono rimasti quelli truffaldini.

Grazie.

Ho appena fatto il test e sembra tutto andato a buon fine. Speriamo bene perché è un problema che durava da mesi. Grazie per la Tua disponibilità.

Ottimo.

Ciao, grazie dei consigli. Io credo di aver scombinato il firmware. Dopo l’aggiornamento nn sono più in grado di connettermi al tp-link da lan, quindi nn riesco a comunicare con il router. Sapresti aiutarmi?

Difficile capire da così lontano. C’e’ però un modo per resettare i router, lo trovi sul web, di solito premendo il tasto reset per un po’ di tempo.

Se non parte proprio più non c’è soluzione 🙁

Ciao! Puoi dare una mano anche a me? Io ho una connessione infostrada con modem Huawei Echolife Hg520c dal 2010, e usualmente mi connetto con un macbook su cui non ho alcun problema. A fine 2014 però ho iniziato ad avere problemi sui dispositivi Android: quando navigo su chrome o altri browsers si aprono pagine a caso etc. Dopo una scansione sullo smartphone con Avast Mobile Security su due dispositivi, è stato rilevato un problema sul router, vulnerabilità Rom-0. Ho dunque seguito il test famoso ed è venuto che non era vulnerabile. Ho comunque cambiato tutte le password di accesso al router, alla rete etc ma il problema si ripresenta. Ora facendo il test mi dice VULNERABLE. Oltre tutto se ho ben capito non posso eseguire la procedura qui sopra descritta oltre il primo punto perché il mio router non ha la possibilità di settare dinamicamente il DNS (ma forse ho capito male!). Help! 🙂

Hai provato con la guida presente nelle mie pagine? Dipende dai DNS, se però la cosa è complessa, imposta i DNS a mano nei dispositivi.

Buonasera , ho un router Kraun Kr-Ks da qualche anno , e da qualche mese la connessione wifi va e viene e sono costretto spesso a spegnere e riaccendere il router. in questo modo la connessione va , ma poco dopo va via . Cosa devo fare ?

Devo sostituire il router ? e se si quale conviene acquistare ?

Grazie , mf

Non so se poi hai risolto, forse è un difetto o prova cambiando password al router e alla connessione wifi con una più complessa, forse altri si agganciano al tuo wifi.

ciao e da poco che ti seguo,cioèda quando facendo una ricerca per il virus rom-o sei apparso tu,hvengo al punto,ho eseguito tutto quello che hai detto,ma nonostante tutto, compreso il cambio passw,avast continua a dirmi che il mio modem e infettato,ho scaricato l’ultimo aggiornamento firmware ,ma quando clicco su manutenzione e quindi su firmware,viene fuori la scritta ERRORE: MANCATO AGGIORNAMENTO DOVUTO A… ERRORE: MANCATO AGGIORNAMENTO in DOVUTO A… in rosso.non capisco perchè mi puoi dire il da farsi?ti ringrzio anticipatamente saluti da Luciano

Non mi hai detto che modello router usi. Ad ogni modo imposta i dns statici sui dispositivi intanto che non risolvi.

Ciao..è da mesi che ho un problema con il router.. un virus fastidiosissimo!

ogni volta che apro… entro in qualsiasi sito ad. es. wikipedia dopo 2, 3 secondi si collega automaticamente a siti con.. pubblicità o porno

all inizio si collegava a du battery ora a qualsiasi cosa!

Ed è un virus che colpisce tutti gli apparecchi che si collegano tranite wi fi al mio router!

ho cercato un po’ su internet e pare che l unica soluzione sia cambiare i dns (che trovo sempre modificati)e fare una pulizia.

purtroppo funziona per poco a volte il problema ricompare dopo un gg, a voltedopo 10 min. non ce la faccio più:-((

ora… ho seguito tutti i passaggi, ma dal test risulta che è vulnerabile(address is most likely vulnerable)

quindi significa che non ha funzionato? cosa devo fare? avevo anche provato a resettare router e.. tutto, ma niente!

… scusa per il commento un po’ lungo… comunque il router è TP-LINK TD-W8951ND…

Hai poi risolto? Se sei la guida quel tipo di router ha la soluzione fortunatamente.

Thank you Felice. I have had the DNS changing problem for months. I live in Italy and the problem seems to more common here. No one has been able to resolve the problem.The common solution of other techs, including Telcom, was to buy a new modem. I followed your suggestion and for two days I have had no problem. I hope that it continues. Thanks again!!

Wayne

Hello, set the DNS manually on devices.

io ho TD-W8961ND v.5 della TP-LINK, e la regola ACL suggerita all’inizio dell’articolo è già impostata, il sito ceco mi dice che l’indirizzo non è vulnerabile, ma l’antivirus, Avast free, mi segnala che il router è a rischio rom-0. Come faccio a sapere se il modem è effettivamente a rischio o no?

Perchè AVAST prova dall’interno della tua rete. Mentre il test lo eseguo dall’esterno. Puoi stare relativamente tranquillo.

salve signor felice balsamo.ho un problema col mio router che ho scoperto da poco.praticamente mi si aprono varie pagine tipo pubblicità,pagine che lei ha elencato come virus in questa discussione.ho scoperto anche che non mi fa entrare piu nel router mettendo l indirizzo 192.168.0.1 o 192.168.1.1.allora ho dedotto che ho un virus nel router e vorrei seguire la sua guida per rimuoverlo e non farlo ricapitare piu,ma come posso accedervi se non mi esce proprio la schermata iniziale del router stesso?aiutatemi perche non so come fare e ho problemi anche quando mi connetto con tablet o smartphone.ho un TP LINK TD-W8901G.ho fatto anche dei test di ping tra pc e router e mi dice che 4 connessioni su 4 sono andate perse (100%).come se nn ci fosse comunicazione tra pc e router.ho anche paura di resettarlo perche potrebbe poi non funzionare piu e vista l impossibilità di entrarci dentro per settarlo non ci ho messo mano.

Grazie in anticipo per la vostra risposta.

Impossibile aiutarti da remoto per questo tipo di problemi.

Salve*io vorrei fare tutte le procedure descritte ma non posso perché il router non mi permette l accesso al suo interno . cioè e digito 192.168 ecc ecc non mi si apr niente e mi dice pagina non disponibile.ho anche effettuato il test di pin tra pc e router e mi dice 4 tentativi su 4 persi.cosa

devo fare?volevo provare a resetta ma non so e poi funziona… aiutatemi per favore!ho un router tp link TD-W8901G

Da remoto è difficile capire. Prova ad eseguire un reset del router ad impostazioni di fabbrica.

E’ possibile che avendo seguito la procedura non funzioni più il collegamento wifi ma solo tramite cavo di rete?

Se disattivo l’ACL rifunziona il wifi ma è di nuovo vulnerabile.

HELP!

Dipende dal modellodi router. Quali altre voci hai per il settaggio delle ACL?

ho eseguito tutto quello che era scritto ma ora internet funziona solo con tramite cavo….aiutooooo

Leggo solo ora. Hai risolto poi? Penso resettando il router e impostando i parametri nuovamente.

Salve,

l’antivirus avast mi ha segnalato problemi alla rete e nello specifico al router che risultava vulnerabile a rom-0. Grazie alla procedura da lei indicata sono riuscita a risolvere quasi tutti i problemi segnalati e il test della vulnerabilità del sito della repubblica ceca da lei indicato mi dà ora esito negativo. Nonostante ciò, l’antivirus avast mi fa visualizzare ancora un ultimo avviso di pericolosità sempre legato a rom-0.

Mi chiede ancora di aggiornare il firmware o di aprire la porta 80 facendole corrispondere un indirizzo IP inutilizzato. Mi può aiutare? IL mio router è un TP-LINK TD-W8901G

Se il test dice che non è più vulnerabile e se i dns non sono più modificati probabilmente è un errore di controllo di Avast. Quindi puoi ignorarlo.

Grazie!

Grazie grazie grazie!

Problema pare finalmente risolto!!

Grazie a te.

ciao e grazie mille per la tua guida molto precisa.

ho un router pt-link w8901g v3.1

– avevo il problema dei carabinieri che sembrava essere sparito per un pò dopo un reset completo, però alla fine ho capito che compare solo da strumenti mobile, se si accede ad internet da pc veri non si viene reindirizzati, non so perché

– ora ne è comparso un altro adultyum (pornografico) allora mi sono messo a cercare e sono arrivato qui.

ho fatto tutti i controlli del caso ed effetticamente nella pagina lan i dns di google (8.8.8.8 e 8.8.4.4) erano stati cambianti in xxx.xxx.xxx.xxx e 8.8.8.8

– ho fatto il test ed ero vulnerabile, fatto l’acl ed ora sono sicuro.

PROBLEMA:

se cambio i dns come refresho la pagina tornanno come prima infettati.

cosa si fa?

Devo seguire le istruzioni per il tuo router qui: http://www.felicebalsamo.it/soluzione-per-i-tp-link-router-dns-modificati-sui-router/

Cambiare dns non serve a nulla, lo ricambieranno sempre.

Ciao Felice, ho seguito tutti i tuoi consigli per proteggere il modem che aveva un dns austriaco, il problema é che avrò preso un virus che si é diffuso a tutti i dispositivi collegati alla mia rete, adesso con qualsiasi dispositivo (ne ho 7in casa ) l 80 % delle pagine web che visito, vengo redirezionato a pubblicità anche se mi collego con 3g o altra rete wifi. la domanda é: é possibile risalire al virus e risolvere il problema evitando di dover formattare tutti i dispositivi ?

Non è un virus. Prova con la modifica DNS in modo statico su tutti i dispositivi. Cosi’ risolvi.

per effettuare questa operazione prima devo resettare il router?

No, non è necessario.

Ciao,

avevo già postato ringraziamenti perchè con la guida mi avevi risolto il problema un anno fa. Ora mi trovo inguaiato più di prima: non ricevo particolari richieste (l’ultima volta mi ero accorto del problema perchè mi chiedevano di scaricare un aggiornamento flash player… Sull’IPAD!!), però i DNS mi cambiano in continuazione, nonostante la regoletta ACL e pssw forte.

Ho un Kraun KR.YL, firmware 1.0.0 Build 091216 Rel.06803 e ogni volta che aggiorno la pagina DNS – dopo aver impostato “auto-discover DNS only” – mi trovo settati i DNS su:

– primario: 174.120.93.138

– secondatio: 8.8.8.8

Sul sito rom-0 test risulto “probably not vulnerable”, ma comunqe il router non maniente il settaggio (sugli auto-discover) che gli impongo… Cosa posso fare? (ps ho il DHCP attivo sul ruoter ma nel PC ho settato gli openDNS, questo può bastare finchè non trovo una soluzione?)

Grazie

La soluzione di impostare manualmente i dns sui dispositivi è la migliore e non hai altra alternativa. A questo punto se comunque cambiano impostazioni e sei sicuro di aver impostato anche una password di amministratore molto forte e complessa, non ti resta che cambiare router.

La cosa strana è che non mi salva le modifiche: se dal menù a tendina cambio i DNS, basta aggiornare la pagina per farli tornare su quelli “maligni”.

Lo stesso avviene anche con le altre impostazioni: ho disattivato il DHCP e adesso non sono più in grado di riattivarlo (lo riattivo dando la spunta su “enabled”, aggiorno la pagina e lo ritrovo su “disabled”).

Credo che sia un tipo di attacco più evoluto rispetto a quello dell’anno scorso, perchè prima ero in grado di modifcare le impostazioni, ora non più.

In questi giorni vado a recuperare un router, nel frattempo ho impostato dal pc gli open DNS cosi non passo attraverso quelli (maligni) impostati sul router… Corretto?

Ciao e grazie della pazienza.

Ciao a tutti, anche io ho un router Kraun KR YL, e ho avuto dei problemi. Ho attirato tutte le modifiche suggerite da Felice, ma proprio come André non riesco ad impostare DNS statici dal menu a tendina “auto-discover DNS only”. Siccome ho un vecchio modem della digicom, se uso quello in entrata per la linea e poi tramite LAN faccio gestire la linea WiFi al router kraun risolvono il problema dell attacco esterno? In che modo dovrei configurare il router?

Non puoi mettere i dns manuali sul router. Questa opzione è possibile ed è anche più sicura.

Grazie, mi associo a tutti i complimenti letti,anche se io avevo già preso provvedimenti sul DNS, tolto DHCP(lo consiglio), cambiato tutte le pw, bloccato SNTP sicuro ma mi mancava il settaggio ACL + test, oggi ho fatto anche questo con risultati positivi (anche se da 5 gg non avevo problemi). Ho un vecchio Kraun KR.1W[Firmware Version (0201) 2.10.0.0(RUE0.C2)3.6.0.0] più veloce dell’originale Telecom ma non più aggiornabile al quale mi ero affezionato e che temevo di dover cestinare … lunga vita al “vecchio” Kraun , spero da ora… Anche a me erano impazziti tutti i device (tab, Linux, Win), lavorando nell’informatica vedo cose tremende ma così non mi era mai capitato (evito siti e “cose” strane ma evidentemente non basta..), spero di non incontrare mai Cryptolocker (di cui ho già fatto la scansione..). Grazie ancora e continua così. P.

Grazie a voi.

Buongiorno Felice, ci tengo a dire che apprezzo molto i tuoi sforzi per consegnare a tutti la soluzione a questo problema piuttosto scomodo; Volevo anche porti un interrogativo ulteriore: io ho avuto questo problema sui dispositivi che si collegavano alla rete domestica che, tuttavia, ripresentavano la minaccia anche collegandosi a reti pubbliche. Possibile che il router abbia compromesso dispositivi stessi? Grazie dell'attenzione.

Possibile che siano stati infettati da qualche virus che a sua volta abbia modificato i DNS dei dispositivi mobili.

Dovresti controllare i DNS utilizzati su questi dispositivi se sono quelli ufficiali o se sono quelli forzati dal virus.

Grazie mille Felice erano mesi alla ricerca di un articolo che mi potesse aiutare contro questi attacchi. E’ un articolo davvero interessante come anche gli altri tuoi che ho letto. Me ne ero accorto subito perché non si aprivano le pagine internet o si aprivano altri siti che il mio antivirus mi bloccava subito. Entrando nel router mi sono accorto che il dns non era quello del mio gestore e cosi quasi tutte le settimane dovevo resettare il router! Purtroppo dovro’ cambiare il router perché il firmware non e’ aggiornabile e il rom0 e’ attacabile,ma almeno il mio indirizzo non e’ piu’ raggiungibile dalla wlan ma solo dalla rete lan interna e poi ho modificato le password con il programma che hai suggerito Keepass. Grazie ancora!

Cordiali Saluti

Gaetano

Ottimo. Che modem hai per curiosità? Al momento in un modo o nell’altro quasi tutti sono risolvibili. Grazie a te.

Ciao.

Cosa si intende, una volta attivata la regola ACL, che nessuno può accedere al router dalla rete esterna? Ho seguito questa procedura, ma riesco comunque ad accedere al router da uno smartphone, per esempio.

“ACL -L’utente può accedere da remoto al Router ADSL una volta che ha impostato un IP come Indirizzo Secure IP mediante le applicazioni selezionate. Con l’IP di default 0.0.0.0, qualsiasi client può avere accesso da remoto al Router ADSL.”

In base a quanto scritto tra ” ” tutti possono accedere, giusto?

Quindi, per evitare che ciò accada in teoria si dovrebbero inserire degli ip specifici e non indirizzi di default.

Probabilmente sono io che non capisco e sto facendo confusione.

Potresti illuminarmi? 😉

Grazie.

No, puoi accedere solo dalla rete interna. Quindi solo per chi è connesso al tuo router tramite cavo lan o tramite wifi. Ecco perchè accedi tramite smartphone, forse perchè sei connesso tramite rete interna.

L’accesso è bloccato dall’esterno.

Per provare se è tutto ok, puoi fare il testo ROM-0. Fammi sapere. Ciao.

io ho un TP link TD W8901G quindi senza aggiornamento…ho seguito le tue istruzioni (facilissime per me che sono una schiappa) e dopo due gg che non dormivo con portatile e smartphone bloccati (ho anche formattato il pc senza che fosse necessario) ho risolto il problema. Fatto anche il test per la vulnerabilità! Grazie tantissime per le informazioni e il modo semplice che hai di spiegarle alla portata di tutti! sei un mito!

Grazie a te.

Ha funzionato alla grande per il mio TP-Link. Ho eseguito la procedura fin da luglio e fino ad ora va tutto benissimo! Grazie!

Ottimo. Grazie.

Ero nel panico, grazie infinite! Per fortuna ci sono persone serie come te che mettono in rete articoli di grande utilità! E non ca**ate come molta gente!

Grazie a te.

Ciao Felice,

il mio router è un D-Link DKT-810, ho provato ad entrare nel sito D-Link, e questo router per loro risulta essere “obsoleto”, non sono riuscito neppure a scaricare il firmware per aggiornarlo.

Da una settimana circa, si sono infettati dal famoso malware della polizia, i miei 3 portatili ( S.O.-XP, Seven, e 8.1), ma non solo quelli….. anche i tre cellulari SAMSUNG S4, che sono collegati in WI-FI.

Ho provato ad eliminare il “ransomware”, con degli antivirus, anche con COMBOFIX, per il portatile con XP, sembra risolto….. ma dopo un giorno eccolo di nuovo lì.

Mi dai un consiglio come eliminarlo definitivamente……. sono stremato!!!

Non è propriamente un virus. E’ un bug presente nei router. Purtroppo sono pochissimi i produttori che hanno reso disponibile un aggiornamento. Prova seguendo queste istruzioni per il D-link: http://www.felicebalsamo.it/soluzione-router-dlink-dns-modificati

Grazie infinite per le indicazioni minuziose a prova di tutti. Spero vada meglio. Mal che vada ci riaggiorneremo. Saluti e grazie ancora. Marco

Ottimo. Ciao e grazie.

ho fatto il test rom, prima di settarlo seguendo le tue istruzioni il test dava vulnerabile, dopo, invece non vulnerabile.

Ok perfetto.

ho seuito le tue impostazioni sul mio router, un hamlet n150, speriamo funzioni, il virus dei carabinieri ogni 3gg cambia i dns,…

Ok, facci sapere. Ma l’Hamlet usa firmware tp-link quindi se hai fatto il test ROM-0 dovrebbe dirti subito se è vulnerabile o non vulnerabile.

Grazie Felice, sembra funzionare.

Potrebbe essere stato il mio vicino ad infettarmi ?

Se si , come posso fare per bloccarlo ?

No, l’attacco non avviene tramite connessione wifi o altro sistema nei pressi del router. Ma da remoto, attaccando l’ip pubblico del gestore. Sta capitando a tantissimi in tutto il mondo. Non litigare con il tuo vicino :-))

grazie tantissimo…..

Ottimo. Che modello avevi tu di router?

Il risultato è “Address is probably not vulnerable”

Ne deduco che il router è sicuro e protetto, giusto? Correggimi se sbaglio

Si, al momento è sicuro, salvo non ci siano altri bug. Ma per questo tipo d’accatto è sicuro.

Allora Felice, voglio dirti che io ho resettato il router ed effettuato la guida pubblicata e tutto è andato a buon fine, adesso internet funziona alla grande, solo che come faccio a vedere se la guida è efficace o meno? Perchè, comunque, una volta resettato il router, il problema ricompare dopo circa 1 mese (a me così è capitato)…

Daniele, puoi provare con il test online: http://www.felicebalsamo.it/test-vulnerabilita-router-adsl-rom-0

Ho sottomano un modem kraun kr.xl il problema del dns ok, ma la cosa strana è che oltre il cambio dei dns e della password del modem cambia l’autenticazione wifi da wpa in WEP. volevo riportarlo perchè non leggo da nessuna parte questo particolare

Grazie per la segnalazione. Aggiungo ai post la tua esperienza.

News:

ulteriori scoperte,

al boot il router oltre le altre operazioni esegue un ping all’indirizzo DNS primario,

ecco perche’ gli akari shiftano sempre come DNS primario il loro DNS truffaldino con link al sito

dei carabinieri che vogliono 100 euro )))

Dato che piu o meno tutti abbiamo IP dinamico (cioè che ogni tanto cambia)

l’unico modo che hanno gli akari per sapere il nuovo IP è far eseguire un ping sul loro DNS farlocco,

da questo ottengono il nostro nuovo IP assegnato dal provider

haime, questo ping su DNS primario viene eseguito in automatico ad ogni boot sui firmware TP-link

tuttavia con ACL attivato non hanno piu modo di settarci e shiftarci il DNS dall’esterno,

rimane però la possibilità di fare questo dalla lan interna, un semplice script su una pagina html sul nostro

browser e gli akari scaricano rom-0 dall’interno con conseguente password del router e possibilità

di cambiarci i DNS dall’interno

chissà a cosa pensavano i programmatori della TP-link quando hanno scritto questo firmware con rom-0

downloadabile senza alcuna password? )))

Felice, posso farvelo sapere ma non oggi stesso, in quanto se resetto il router, funzionerà per un periodo. Come faccio a sapere se ha funzionato?

Il log del boot si trova in Status, System Log

Interface Setup, Internet, ATM VC:

elimintai tutti i PVCs che avevano come ISP (bridge mode)

lasciato solo l’unico che ha come ISP (PPPoA/PPPoE)

che e’ quello della conessione reale con il ns. provider

in questo unico PVC attivo ho spuntato Bridge Interface da Activated a Deactivated

In Default Route ho spuntato da No a Yes

Ho disattivato un attimo ACL per permettere all’ISP di assegnare in automatico

il reale gateway internet che dopo i cambiamenti era vacante dopo la spunta su Default Route Yes,

riattivato ACL

reboot

test rom-0 al sito Ceco

in Maintenance, Ping Tool:

fatto ping a 8.8.8.8 e a http://www.google.com

tutto perfetto e ping rapidissimi

Ora in Status, System Log:

1/1/2000 0:0:1> MPOA Link Down

1/1/2000 0:0:1> LAN promiscuous mode

1/1/2000 0:0:1> Last errorlog repeat 1 Times

1/1/2000 0:0:1> SNMP TRAP 0: cold start

1/1/2000 0:0:1> main: init completed

1/1/2000 0:0:2> SNMP TRAP 3: link up

1/1/2000 0:0:2> Last errorlog repeat 1 Times

1/1/2000 0:0:2> adjtime task pause 1 day

1/1/2000 0:0:3> netMakeChannDial: err=-3001 rn_p=8050b0f0

1/1/2000 0:0:26> Last errorlog repeat 106 Times

1/1/2000 0:0:26> MPOA Link Up

1/1/2000 0:0:27> ppp_ready: ch:80558368, iface:8049da80

1/1/2000 0:0:27> SNMP TRAP 3: link up

1/1/2000 0:0:27> Accept() fail

1/1/2000 0:0:27> Accept() fail

Ora la connessione internet e’ piu veloce senza i task che erano in esecuzione per il bridge

Ok 😀

Ma se non funziona, internet lo avrò lo stesso oppure non potrò navigare?

E che devo fare se non funziona?

Secondo te, la guida avrà esito positivo sul TD-W8901G?

Non ho potuto provare su quel modello. Tocca a te farcelo sapere. Aspettiamo tutti te 🙂

TD-W8901G

non mi assuno nessuna responsabilita’,

se non sapete cosa state facendo lasciate perdere

E dove appaiono? O.o

Influenzano la procedura?

In una funzione (log), presente nell’interfaccia web del router. Non influenzano la procedura.

Siccome che sono un po’ ignorante in materia, volevo chiederti: che cos’è quell’elenco nel commento pubblicato da “Pippo”?

Sono i log (le attività) che registrano i router e in genere i dispositivi informatici. Non sono comandi da eseguire. Le attività registrare possono rilevare le anomalie.

Benissimo.. Premetto che ho il modem TD-W8901G.

Infatti, quando lo resettai la prima volta, mi funzionò per circa 1 mese se non sbaglio.

Ma chi attacca il router? O meglio, chi è l’artefice dell’attacco al mio router?

Da quanto ho capito il bug presente sui router era conosciuto da moltissimo tempo, ma fino ad oggi nessuno aveva avuto una buona idea per sfruttarlo. Da qualche mese da vari parti del mondo si sta diffondendo questo tipo d’attacco cambiando i dns ai router. L’intento è quello di estorcere denaro a chi ha il router modificato o di infettare il pc per rubare dati, fare phishing, ecc… in breve i truffatori.

Il mio router è sempre stato collegato alla linea telefonica, e l’ho resettato sempre così. Cambia qualcosa? E poi, bisogna configurarlo col cavo Ethernet?

Puoi farlo anche connesso alla tua adsl, ma se lo fai senza alcun collegamento meglio. Se lo resetti sei quasi obbligato ad usare il collegamento ethernet la prima volta. Comunque non c’e’ un ordine precise nel procedere, non penso che attaccano subito il router.

Ho un problema. Mi hanno cambiato la password di accesso a router, quindi devo resettarlo. Una volta resettato, eseguo la tua guida?

Si, nel tuo caso va resettato e poi eseguita la guida. Puoi farlo anche senza collegare il router adsl alla linea telefonica, in questo modo sei sicuro che mentre modifichi i parametri non accedono al router.

Grazie mille per la risposta. Un ultima domanda, giusto per completare il discorso. Prima della guida pubblicata da lei, si deve resettare il router oppure si può svolgere la guida senza il reset?

Non è necessario resettare il router. Solo cambiare le password amministrative, le chiavi wifi e controllare i dns utilizzati. Poi si puo’ salvare la configurazione. Vanno solo riavviati alla fine di tutto i dispositivi collegati al router per far assegnare i dns corretti e non quelli finti. Dammi del tu .. 🙂

per capire meglio questo bug dei router denominato rom0

all’indirizzo 192.168.1.1/rom-0

senza immettere alcuna password il router permette

di downloadare il file configurazione rom0

il download parte in automatico

si tratta di un file compresso e criptato 16k

sti router sembrano drogati con scopolamina, parlano troppo )))

alla faccia del bug )))))

per decomprimere e decriptare

per avere la password in chiaro basta uploadare il file rom0 qui

http://198.61.167.113/zynos/

upload file (solo 16k) e clik (upload rom-0)

e voila la passvord in chiaro, incredibile

testato con rom0 di un TP-link

ecco come fanno questi akari a penetrare nei settings

Si su Google se si cerca ROM-0 si trovano molti script. Ma ritengo troppo complessi da utilizzare in condizioni normali e senza rischi. Li ho linkati nei post comunque. Qui uno che stavo provando per un cliente: http://www.hakim.ws/huawei/rom-0/kender.html

Router TD-W8901G

Dopo aver eseguito le istruzioni dell’ACL e cambio pass,

e dopo aver ottenuto dal test del sito della Rep. Ceca

Address is probably not vulnerable, e dopo aver fatto il reboot

alla schermata system log appare questo:

1/1/2000 0:0:26> Last errorlog repeat 170 Times

1/1/2000 0:0:26> MPOA Link Up

1/1/2000 0:0:26> bridge only start

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:26> Quick bridge not allow multi-channel

1/1/2000 0:0:26> bridge only stop

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:26> Quick bridge not allow multi-channel

1/1/2000 0:0:26> bridge only stop

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:26> Quick bridge not allow multi-channel

1/1/2000 0:0:26> bridge only stop

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:26> Quick bridge not allow multi-channel

1/1/2000 0:0:26> bridge only stop

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:26> Quick bridge not allow multi-channel

1/1/2000 0:0:26> bridge only stop

1/1/2000 0:0:26> SNMP TRAP 3: link up

1/1/2000 0:0:40> ppp_ready: ch:80558368, iface:8049da80

1/1/2000 0:0:40> SNMP TRAP 3: link up

1/1/2000 0:0:40> Accept() fail

1/1/2000 0:0:40> Accept() fail

Ne deduco che sebbene ogni intrusione esterna non e’ consentita,

all’interno del router rimane uno script legato in qualche modo

al bridge sulla porta wan, tenta di comunicare con l’esterno ma non ottiene nessuna risposta

Beccatevi questo akari ))))

Grazie

Ottimo. Sembra che solo alcuni router ne sono affetti e sembra che quasi per tutti è stato trovata la soluzione. Restiamo in allerta se dovessero esserci altri modelli sensibili al momento senza soluzione.

Scusa, ma dove appare tutto quell’elenco? Anche io ho un TD-W8901G

Non so se sul modello hai i menù: Access Management e poi Access Control List (ACL). Se non dovessero esserci per altri modelli TP-LINK tra cui il tuo TD-W8901G puoi provare la soluzione che ho pubblicato qui: http://www.felicebalsamo.it/soluzione-attacco-dns-router-zynos-tp-link

Fammi sapere se risolvi.

Scusi, ho un dubbio: leggendo i commenti ho notato che lei ha messo i DNS statici sui dispositivi collegati al router, però lei, nel post, ha scritto che bisogna riavviare tutti i dispositivi connessi al router. Se ho impostato i DNS statici, bisogna riavviare lo stesso il/i dispositivo/i?

Domanda interessante. Ho indicato di impostare i DNS in modo statico sui dispositivi per tamponare il tipo d’attacco quando non c’era e non c’e’ soluzione al problema. Personalmente sono stato due settimane con i dns modificati sul router, ma non ho avuto alcuna complicazione perché avevo impostato sul pc e sullo smartphone i dns in modo statico. Ovviamente è una mia scelta non essere ritornato in DHCP sui sui dispositivi, ma ormai mi sento sicuro impostandoli a mano. Ma si è liberi di reimpostarli in DHCP. Ad ogni modo sempre bene riavviare tutto dopo le modifiche per essere sicuri di aver le configurazioni pulite.

Grazie mille! Ho rimesso i DNS che avevo messo io nella configurazione del router e il problema pare risolto.

Ho un TD-W8901. Ho provato ad attivare ACL ma dopo il router non si connette più ad Internet.

Grazie ancora

Se non attivi le ACL, possono comunque accedere e modificare tra pochi giorni. Prova se il router è sicuro con il test che ho pubblicato qui: http://www.felicebalsamo.it/test-vulnerabilita-router-adsl-rom-0

Grazie infinite Felice, onestamente stavo impazzendo per debellare questo attacco informatico ma fortunatamente mi sono imbattuto nella tua guida e da ieri ti ho tra i preferiti numeri uno! Un grande abbraccio e ancora grazie 🙂

Sei il mio idolo….sn 2 giorni ke nn dormo…e finalmente grazie a te ci sono riuscito…COMPLIMENTI!!!

grazie infinite a Felice e a chiunque abbia contribuito a trovare la soluzione, in una settimana ho avuto 2 volte il problema del “virus della polizia”. ora l’indirizzo sembra non vulnerabile (prima invece lo era, e infatti mi è ricapitato… solo 2 giorni di tregua). spero che duri! grazie ancora! una domanda: è necessario formattare il pc o è solo un problema di reindirizzamento malevolo?

Grazie a voi tutti. Non è necessario formattare il pc. Ad ogni modo una scansione la farei comunque, soprattutto se si è installato il finto player flash.

Ultimissima domanda, giuro xD

Prima di fare questa guida, devo resettare il router oppure la eseguo senza reset?

Grazie mille per le risposte accurate e per la pazienza 😀

Buongiorno,

lo scorso mese ho sistemato il router ad un amico che aveva preso questa infezione la quale lo reindirizzava sulla pagina falsa di abobe flash..ho eseguito un reset del router ed era tornato tutto a posto..un paio di giorni fa mi ricontatta dicendo che ora il router punta ad un sito della polizia truffa…cosi ieri ho impostato staticamente si dns sul suo router Kraun kr.xl (l’interfaccia è la stessa della figura sopra, credo sia lo stesso firmware, cambia solo il logo)…voglio vedere se li cambia ugualmente..proverò anche ad impostare la regola di protezione descritta nella guida…Ma come funziona questo attacco? viene da fuori, da pc o è interno al router? se non funziona nulla l’unica soluzione è comprarne uno più recente giusto?

saluti

La guida che ho scritto è per alcuni modelli TP-LINK, per i Kraun non so se va bene. Dici che ha lo stesso software dei TP-LINK che ho pubblicato cambia solo il logo?

L’attacco viene eseguito sull’ip pubblico del router, quindi dall’esterno.

Se il tuo router non prevede un nuovo firmware o non prevede una soluzione software, nell’immediato puoi impostare i dns in modo statico sui dispositivi e poi eventualmente acquistare un tp-link come il mio considerando che c’e’ una soluzione.

In più a me mi ha sempre bloccato le “finte pagine” l’antivirus NOD32, ti consiglio l’uso e l’acquisto di questo antivirus.

si si il firmware è lo stesso come puoi vedere qui http://www.dapinna.com/images/stories/Router_Access_Management_ACL.png …alla fine ho impostato il dns manualmente ed ho anche cambiato gli ip in 192.168.10.x… per verificare il tutto ho fatto il test sulla vulnerabilità da qui http://rom-0.cz/index/ ….inizialmente non lo superavo, poi dopo la modifica ACL si..

saluti

Ottimo.

Puoi indicarmi il modello preciso del kraun su cui hai provato?

Niente da fare … seguito passo passo la tua soluzione ma il modem (Tp-LINK TD-W8951ND V2) si resetta da solo.

L’exploit è questo: http://192.168.1.1/Forms/tools_admin_1 (o IP remoto)

Maggiori info: http://cxsecurity.com/issue/WLB-2012100027

Che vuol dire che si resetta da solo? Hai la funzione ACL con le stesse impostazioni? Se si, una volta attivata, poi devi cambiare password e dns nuovamente.

Ok grazie. Quindi, come hai scritto, è inutile aggiornarlo e seguirò il tuo consiglio ovvero non lo aggiornerò.

Puoi rispondere alle altre domande elencate? Te le ripropongo:

1. Io ho un TD-W8901G, funzionerà la guida?

2. Questa guida si deve eseguire in modo cablato (col cavo Ethernet), in modo wireless oppure vanno bene entrambi i modi?

3. Se la guida non funziona, cosa devo fare?

4. Se funziona solo per un periodo di tempo e dopo il problema ricompare, cosa devo fare?

5. Questa guida si può fare con il firmware aggiornato?

Grazie ancora 😀

Ecco le risposte:

1) Si, se il modello TD-W8901G ha la funzione ACL come indicato nella guida.

2) Io ho fatto senza cavo, non cambi il firmware, non ci sono operazioni pericolose, quindi anche tramite wifi non ci sono problemi

3) Se non dovesse funzionare o meglio non hai una funzione ACL come indicato nella guida, o cambi router con una versione simile a alla mia o imposti nell’immediato i DNS in modo statico sui dispositivi e poi si attende.

4) Al momento a me ha risolto il problema e non ci sono state altre modifiche.

5) Non è necessario il firmware aggionato, tra le altre cose il tuo è del 2010, quindi non avresti nemmeno un aggiornamento da fare.

Ciao.

Negli ultimi mesi mi è capitato già cinque volte,questo virus è veramente una gran rottura!!!Spero che dopo aver cambiato le impostazioni come hai descritto(il reset l’avevo già fatto,anche delle password,ma dopo un pò il problema riappare)questo virus bastardo lasci in pace il router…eventualmente acquistarne uno nuovo secondo voi può avere un senso?A me pare di capire di no…Grazie mille comunque!!!!!!!!!

Ciao, dipende dal router TP-LINK che hai. Io con il mio TPLINK D-W8961ND ho potuto attivare la configurazione nella sezione ACL. Immagino che tutti i router TP-LINK da una certa data in poi abbiano la funzione ACL, per cui puoi risolvere con la guida che ho pubblicato. In caso contrario nell’imposta i dns in modo statico sui dispositivi con cui ti colleghi.

Anche il modello HRDSL300N di Hamlet http://www.hamletcom.com/products/hrdsl300n.aspx è dotato dello stesso problema.

Risulta essere quindi vulnerabile e non “assicurabile, e al momento non esistono firmware più recenti.

Se siete dotati del router Hamlet HRDSL300N consideratelo un dispositivo non sicuro.

Considerate quanto prima di sostituirlo con un router non dotato dello stesso tipo di firmware.

Grazie per la segnalazione, aggiungo il tuo modello al post. Se posso ti cito nel post ok?

Sono ancora io che ti rompo con le mie noiose domande xD

Volevo sapere: come si aggiorna il firmware di un TP-Link? Lo so che devo vedere la versione hardware. La mia è la V3.2 . Devo prendere l’aggiornamento V3 oppure il successivo (V4, V6 etc..)?

Spiegami brevemente.

Grazie ancora Felice 🙂

Per identificare la versione hardware dei TP-LINK puoi seguire la loro guida: http://www.tp-link.it/article/?faqid=46

Comunque dipende molto dai modelli, alcuni ad esempio il mio solo la V3 ha un aggiornamento firmware che risolve il problema. La V1 e V2 non hanno ancora un firmware aggiornato e penso non ci sarà mai.

Attenzione che la versione hardware è molto importante rispettarla.

Ho controllato sul sito di TP-Link, ma la sua guida su come aggiornare il firmware non è molto chiara. Adesso ho altre domande (spero che non ti sto rompendo con le mie continue domande, in tal caso basta dirmelo) :

1. Potresti spiegarmi brevemente come si aggiorna il firmware di un TP-Link (io ho la versione Hardware V3.2)?

2. Io ho un TD-W8901G, funzionerà la guida?

3. Questa guida si deve eseguire in modo cablato (col cavo Ethernet), in modo wireless oppure vanno bene entrambi i modi?

4. Se la guida non funziona, cosa devo fare?

5. Se funziona solo per un periodo di tempo e dopo il problema ricompare, cosa devo fare?

6. Questa guida si può fare con il firmware aggiornato?

Non finirò mai di ringraziarti per le risposte precise e per la pazienza 🙂 😀 xD

Allora il tuo modello TD-W8901G versione 3 non ha un firmware aggiornato.

L’ultimo firmware disponibile per il TD-W8901G lo trovi nel link in basso ed è datato 2010.

Quindi inutile aggiornarlo e correre rischi, non ti risolve il problema.

Link firmware TD-W8901G: http://www.tp-link.it/support/download/?model=TD-W8901G&version=V3

Prova ad usare la soluzione che ho proposto se nel tuo router ci sono le funzioni ACL Access Control List.

Ottimo. Modello del router lo stesso mio?

Sono diventato matto proma di arrivare a queste tue spiegazioni Felice.

Tablet e PC ghanno cominciato insieme ad inviarmi sulla pagina “dell arma dei carabinieri” che ti chiede 100 euro…. ma nessun antivirus mi tolgieva il guaio.

Poi ho avuto l’intuizione di testare il tablet con una wifi in hot spot con il cellulare e tutto funzionava bene quindi mi sono detto : o il malefico entra dalla posta elettronica ( presente su tablet e pc ) o dal router. Ho fatto la ricerca “virus su router ” ed è saltato fuori il tuo articol che mi ha aperto un modo.

Con il reset di 30 secondi del mio DLINK 2740R tutto ha ripreso a funzionare ma , adesso che sono passate 3 o 4 ore già rivedo difficoltà ad aprire qualceh sito che sifnifica che si sta ri infettando . Probabilemte domani provo a resettarlo di nuovo e poi metere i DSN fissi come hai fatto tu. : GRAZIE delle dritte !

Quindi anche il Dlink 2740 è affetto dal problema. Controlla la disponibilità di nuovi firmware o soluzioni proposte dalla DLINK. Avvisami che aggiorno il post e ti cito. Grazie a te.

Ho da fare 2 domande e, se potete, rispondete a tutte e 2:

1. Se svolgo questa guida, risolvo questo problema? Nel senso che potrò navigare senza problemi in tutti i siti?

2. Ho cambiato i DNS in tutti i dispositivi che si connettono al mio router/modem e ho messo i DNS di Google. Posso farli rimanere oppure devo cambiarli una volta svolta la guida?

Risposte:

1. Ad oggi sul mio router e in generale mi sembra di capire da altre email che ricevo, che la soluzione è efficace o comunque da quando ho fatto la modifica non ho avuto più variazioni di dns.

2. Io per precauzione imposto sempre i dns statici sui dispositivi ormai. Tranne se non è una connessione “al volo”. Per cui se sono già impostati semmai usa il primario di google e il secondario di OpenDNS o viceversa. In questo modo hai maggiore sicurezza.

Ancora altre domande (scusa le troppe domande, ma voglio essere sicuro):

1. Alla fine della prima parte hai scritto “A questo punto avremmo terminato, nessuno può accedere al router (salvo altri bug al momento non conosciuti). Dobbiamo eseguire altre 3 attività per essere sicuri di aver eliminato ogni rischio.” In ke senso nessun altro può accedere al router?

2. Se non svolgo le altre 3 attività che hai elencato (quelle attività che devono essere svolte per essere sicuri di aver eliminato ogni rischio) cosa succede?

3. La password che andiamo a cambiare, è quella che dobbiamo inserire quando scriviamo 192.168.1.1 sulla barra degli indirizzi, oppure, quella che dobbiamo inserire per navigare su internet?

Ancora grazie per la pazienza 🙂

Ecco le risposte. Ne ho approfittato dei tuoi giusti quesiti e ho migliorato il post.

1) Nessuno può accedere dall’esterno usando la sequenza di comandi che consente la modifica dei dns. In realtà il router adsl per le “sole” connessioni esterne non visualizza più la schermata di login sia visivamente che esponendo verso l’esterno l’interfaccia web. L’accesso è inibito solo dalle connessioni esterne alla nostra rete interna. Quindi dal nostro dispositivo collegato in wifi o via cavo essendo interni comunque accediamo.

2) Se non si verificano le tre attività, si ha un router/modem inaccessibile, ma resta comunque con i parametri modificati. Quindi di fatto evitiamo che possa essere manomesso, ma potrebbe avere i dns già modificati, quindi insicuri.

3) La password che cambi è quella per accedere alle funzioni del router/modem, non è quella che si trova nella sezione WIFI. Anche se sarebbe buona norma cambiare anche la password wifi. Aggiungo anche questo nel post.

Grazie a te.

A un mese dalla soluzione proposta vi dico una cosa. FUNZIONA!!. Nel sei mesi precedenti avevo preso l'abitudine ogni 7-10 giorni, di resettare il router, essendo imppossibile accedere a google, yahho, facebook..ecc. Da un mese più nessun problema.

Grazie a Felice Balsamo

Ok, ottimo. Confermo anche nel mio caso non ho più avuto modifiche dei dns.

E’ la quarta, quinta volta che resetto il router. Dopo una settimana nessun accesso a google, facebook, yahoo e qualche altro sito. Oggi ho resettato nuovamente e seguito passo passo le tue istruzioni sui tplink. Ho un TD-W8901G.

Che Dio e FeliceBalsamo ce la mandino buona…

Grazie, ti faccio sapere tra una decina di giorni

Andrea

Come è andata poi? Risolto il problema?

Ho seguito tutta la procedura ma non ho risolto nulla 🙁

Modello, e memoria disponibile esterna interna e ram?